慶應義塾大学が2026年2月から、デジタルセキュリティのシステムを大幅に改修します。

いつも通りIDとパスワードを入力してK-LMSにログインしようとしたら、突然「多要素認証の設定が必要です」という画面が現れていつも通りにログインできない。

課題の締め切りが迫っているのに、Google Workspaceにもアクセスできない。 慌てて設定しようとしても、やり方がわからず焦るばかり。

このような事態が、2026年2月9日(月)午後1時から、実際に起こる可能性があります。

慶應義塾大学は、学生向けに「keio.jp」の認証システムに多要素認証(MFA)を完全義務化します。 設定していない学生は、その瞬間からK-LMS、シラバスシステム、Keio Mailなど、大学の全システムにログインできなくなるのです。

春休み中だから大丈夫と油断していると、新学期の履修登録や成績確認ができず、取り返しのつかない事態になるかもしれません。 この記事では、MFA義務化の全容と、今すぐ準備すべきことを、わかりやすく解説していきます。

ぜひ最後までご覧ください。

多要素認証(MFA)強制化のスケジュールと影響範囲

学生と教職員で適用日が異なる段階的導入

慶應義塾大学のMFA義務化は、一斉導入ではなく段階的に実施されます。 注目すべきは、学生への適用が教職員よりも約4ヶ月も早いこと。

| 対象者 | 強制化日時 | 現在の状態 |

|---|---|---|

| 学部生・大学院生・通信教育課程生 | 2026年2月9日(月) 13:00 | 1月19日の週から設定推奨期間 |

| 教職員(専任・非常勤・職員) | 2026年6月1日(月) | 今後通知予定 |

| 卒業生(塾員)・保証人 | 対象外 | 従来通り |

2月9日は春季休業期間中ですが、この時期は新年度の準備期間でもあります。

成績確認、履修計画の策定、集中講義の受講など、重要な手続きが控えているタイミングなのです。

1月19日からの「設定推奨期間」が実質的な最後のチャンス

2026年1月19日の週から、ログイン時にMFA設定を促す画面が表示されるようになります。 この期間中は「後で通知する」ボタンで設定をスキップできますが、2月9日13:00になると、このボタンは消滅します。

つまり、1月19日から2月8日までの約3週間が、自分のペースで落ち着いて設定できる最後の機会。 2月9日以降は、設定を完了しない限り一切のシステムにアクセスできなくなります。

ログインできなくなる主要システム一覧

MFAが必須となるのは「keio.jp」というシングルサインオン基盤です。 このゲートウェイを通過する全てのシステムが影響を受けます。

2月9日以降、MFA未設定だとアクセスできないシステム:

- K-LMS (Canvas) – 授業資料、課題提出、オンラインテストの全てがここに集約されている最重要システム

- シラバスシステム – 履修計画に不可欠。履修登録期間中にアクセスできないと致命的

- Google Workspace (Keio Mail) – 大学からの公式連絡はすべてKeio Mailに届く

- K-RIS – 研究者情報管理システム(大学院生・研究スタッフ向け)

一方で、キャンパス内Wi-Fi(keiomobile2、eduroam)への接続にはMFAは不要です。 これは、Wi-Fi認証が別の仕組みを使っているため。

つまり「学内Wi-Fiには繋がるのにK-LMSが開けない」という状況が起こりえます。 逆に言えば、キャンパスに来てWi-Fiに接続し、そこからMFA設定を行うという最終手段も残されているわけです。

なぜ今、多要素認証が必須になるのか

「知識」から「所有」へのセキュリティ転換

これまでの認証は「何を知っているか(パスワード)」だけに依存していました。 しかし、どんなに複雑なパスワードを設定しても、フィッシング詐欺やデータ流出で漏れてしまえば意味がありません。

多要素認証は、これに「何を持っているか(スマートフォン等)」を加えることで、セキュリティを飛躍的に高める仕組み。 たとえパスワードが漏れても、あなたのスマホを持っていない限り、第三者はログインできなくなるのです。

慶應が採用するOkta Identity Cloud

慶應義塾大学が導入するのは、グローバル企業でも広く使われている「Okta」というID管理基盤。 将来的には、パスワードそのものを廃止する「パスワードレス認証」への移行も視野に入れています。

教職員向けには2026年6月から、生体認証だけでログインできるパイロット運用も開始予定です。 今回のMFA義務化は、そうした次世代認証環境への第一歩と位置づけられているのです。

同時進行する大学ITインフラの大刷新

MFA義務化は単独の施策ではありません。 慶應義塾大学全体のデジタル基盤が、2026年にかけて大きく変わります。

同時期に進行している主な変更:

- Boxストレージサービスの終了(教職員は2025年9月30日終了済み)

- Google WorkspaceとOneDriveへのデータ移行

- GmailのPOP受信機能サポート終了(2026年1月)

- レガシーな認証方式の段階的廃止

これらはすべて、古いセキュリティ方式から現代水準への刷新という共通テーマで繋がっています。 データの保管場所が変わり、その入り口の鍵も変わる。 包括的なセキュリティ強化が進んでいるのです。

選べる認証方式と推奨される組み合わせ

6つの認証方式から自分に合ったものを選ぶ

慶應義塾大学のMFAでは、複数の認証方式がサポートされています。 それぞれの特徴を理解し、自分の環境に合わせて選びましょう。

| 認証方式 | 仕組み | 便利さ | セキュリティ | 注意点 |

|---|---|---|---|---|

| Okta Verify(推奨) | スマホアプリでワンタップ承認 | ★★★★★ | ★★★★★ | 機種変更時の移行手続きが必要 |

| Google Authenticator | 30秒ごとに変わる6桁コードを入力 | ★★★☆☆ | ★★★★☆ | 時刻がズレると認証失敗する |

| Microsoft Authenticator | 同上 | ★★★☆☆ | ★★★★☆ | 同上 |

| SMS認証 | 携帯電話番号にコードが届く | ★★★★☆ | ★★★☆☆ | 海外では受信できない場合あり |

| 音声通話 | 電話でコードを読み上げ | ★★★☆☆ | ★★★☆☆ | 電波状況に左右される |

| FIDO2/生体認証 | 指紋・顔認証・YubiKey等 | ★★★★★ | ★★★★★ | 特定の端末でしか使えない |

最も推奨される設定:Okta Verify

Okta Verifyは、慶應が公式に最も推奨している認証方法。

ログインしようとすると、スマホに「慶應義塾大学へのログインを承認しますか?」という通知が届きます。 それをタップするだけで認証完了。6桁のコードを手入力する必要もありません。

アプリは無料で、iPhoneならApp Store、AndroidならGoogle Playからダウンロードできます。

Google Authenticatorとの違い:時刻同期の落とし穴

Google AuthenticatorやMicrosoft Authenticatorも使えますが、これらは「TOTP(Time-based One-Time Password)」という方式。 30秒ごとに変わる6桁の数字を、手動で入力する必要があります。

ここで重要なのが時刻の正確さ。 この方式は、スマホとサーバーの時計が一致していることを前提にコードを生成します。 スマホの時計を手動で設定していて数分ズレている場合、正しいコードでも認証が失敗するのです。

海外旅行や留学でタイムゾーンを変更した際、時刻設定を手動にしている学生は要注意。 設定を「自動」に戻し、正確な時刻に合わせましょう。

SMS認証は「バックアップ」として必須

スマホアプリをメインに設定しつつ、SMS(携帯電話番号)を必ずバックアップとして登録してください。

なぜか。 スマホアプリは便利ですが、端末を紛失したり水没させたりすると、認証情報も一緒に失われます。 アプリ内の設定データは、通常、クラウドにバックアップされていないのです。

一方、SMS認証は「SIMカード(電話番号)」に紐付いています。 スマホが壊れても、SIMカードを新しい端末に差し替えれば、同じ電話番号でコードを受け取れます。

この違いが、自力で復旧できるか、大学の窓口に行かなければならないかの分かれ目になります。

印刷用バックアップコードは提供されていない

Googleアカウントなどでは「10個の使い捨てコードを印刷して保管」という方法がありますよね。 しかし、慶應のOkta環境では、そうした印刷用バックアップコードの提供は確認できていません。

つまり「紙に印刷して財布に入れておく」という物理的なバックアップは使えない可能性が高いのです。 だからこそ、デジタルな冗長性(複数デバイスの登録)が生命線になります。

Okta Verifyアプリの登録操作手順

ここからは、実際の画面キャプチャを使って、MFA設定とログインの流れを解説します。

文字だけでは不安な方は、この通りに操作すれば問題ありません。

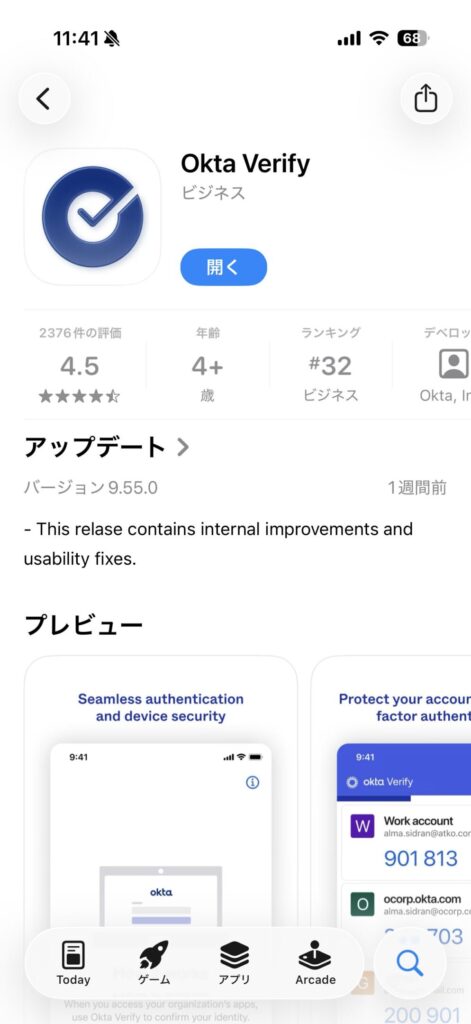

STEP1:Okta Verifyアプリをダウンロードする

まずは、スマートフォンに「Okta Verify」アプリをインストールします。

- iPhone:App Storeで「Okta Verify」と検索

- Android:Google Playで「Okta Verify」と検索

アプリ名が 「Okta Verify」、提供元が Okta, Inc. であることを確認してください。

類似アプリを誤ってインストールしないよう注意しましょう。

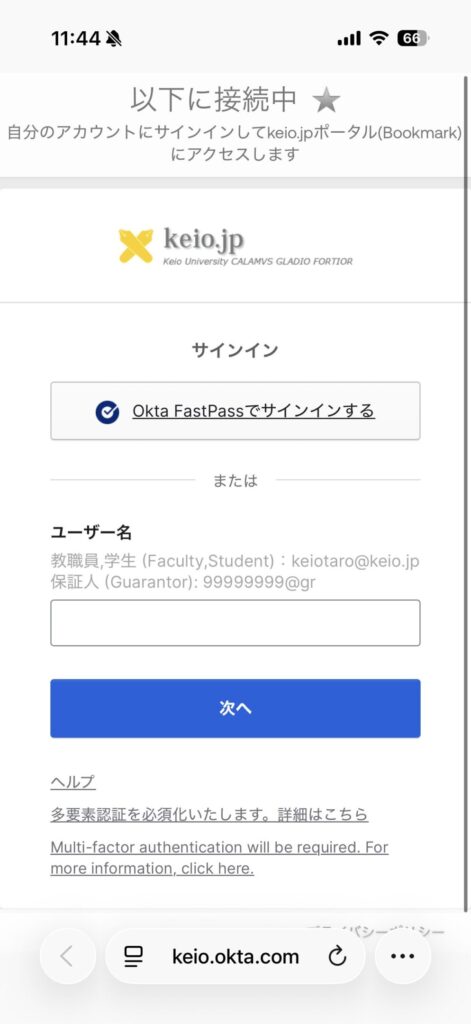

STEP2:スマホでkeio.jpのMFA設定画面にアクセス

次に、スマホのブラウザから設定を行います。

まず、スマホで以下のURLにアクセスしましょう。

https://keio.okta.com/enduser/settings

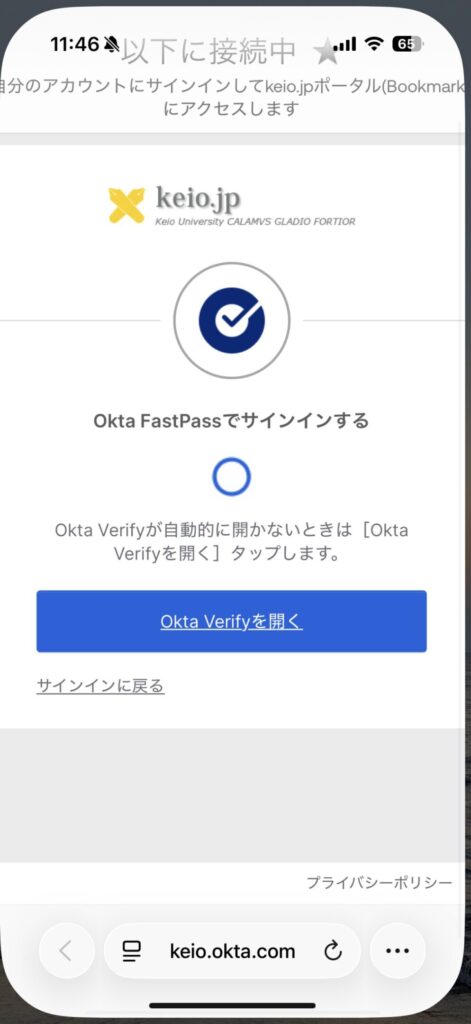

「サインイン」の下の「Okta FastPassでサインインする」をタップしましょう。

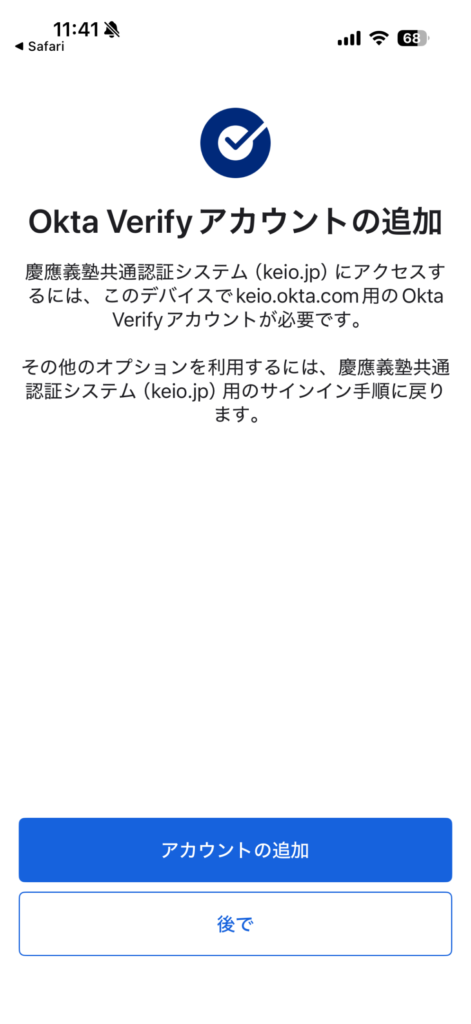

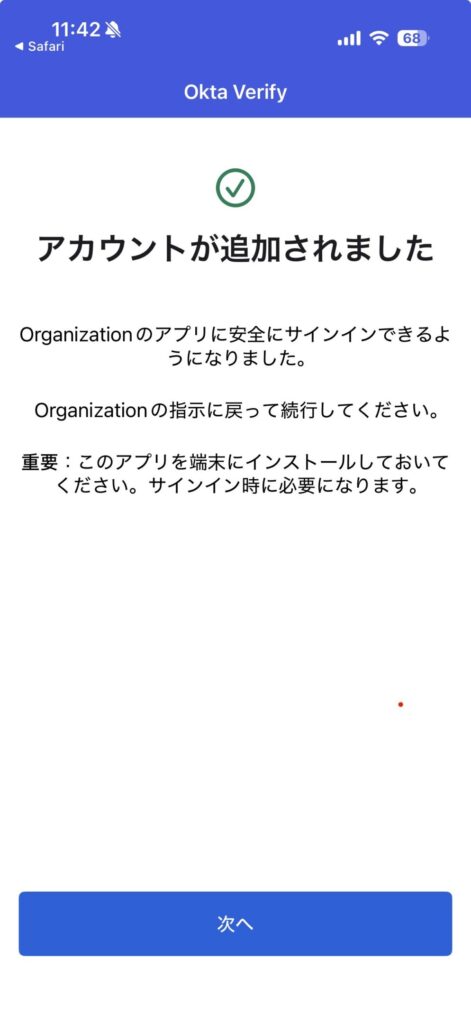

STEP3:Okta Verifyを登録(ログインしてアカウント登録)

「Okta FastPassでサインインする」をタップすると、Okta Verifyアプリが起動するので(すでにインストール済みの場合)、

以下のように本人確認をしましょう。

次に、Okta アプリ内で、いつものようにログインしましょう。

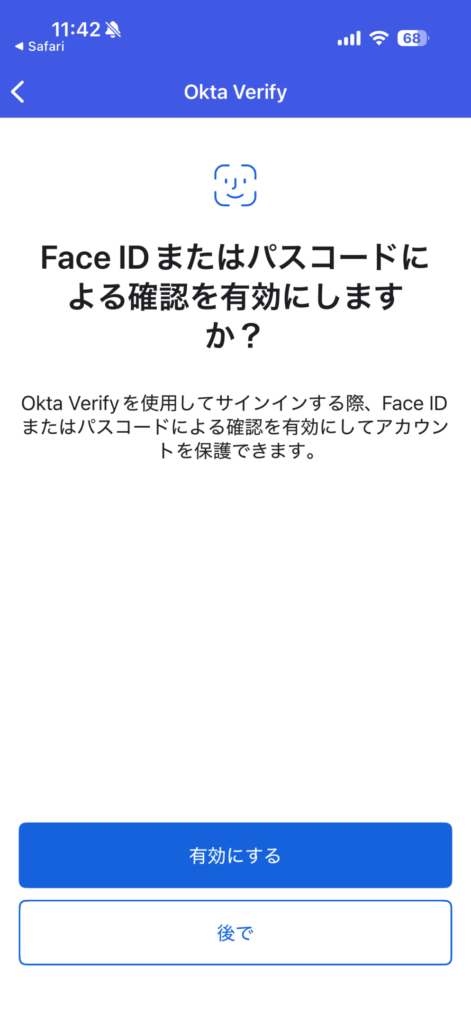

STEP4:プッシュ通知や生体認証の設定を進める

「プッシュ通知を許可しますか?」→「許可する」をタップ

「Face IDまたはパスコードによる確認を有効にしますか?」→「有効する」をタップ

これは生体認証が使える端末のみに表示されます。

これで、Okta Verifyの登録は完了です。

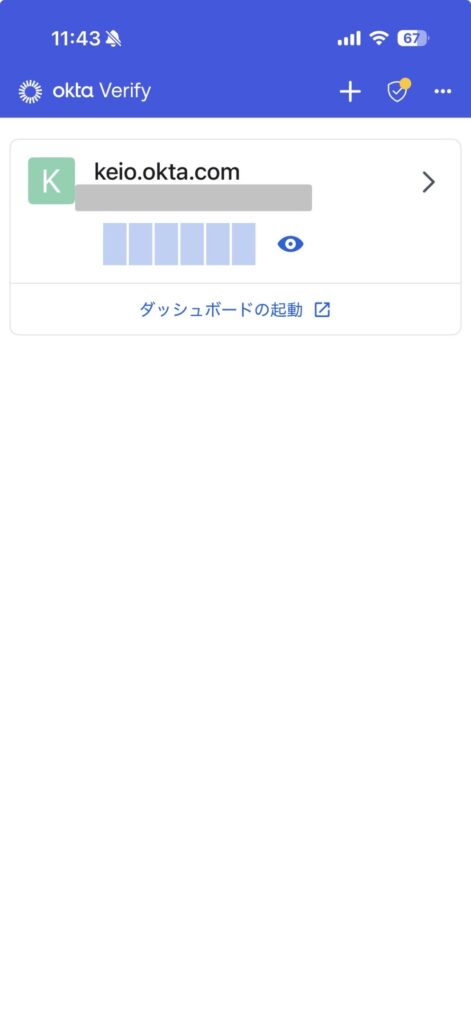

STEP5:登録ができたかOkta Verifyアプリでチェックしよう

Okta Verifyアプリで、正常にkeio.jpのログインのアカウントが登録できているかチェックできます。

生体認証や通知などによる認証がしっかりできるかもチェックしておきましょう。

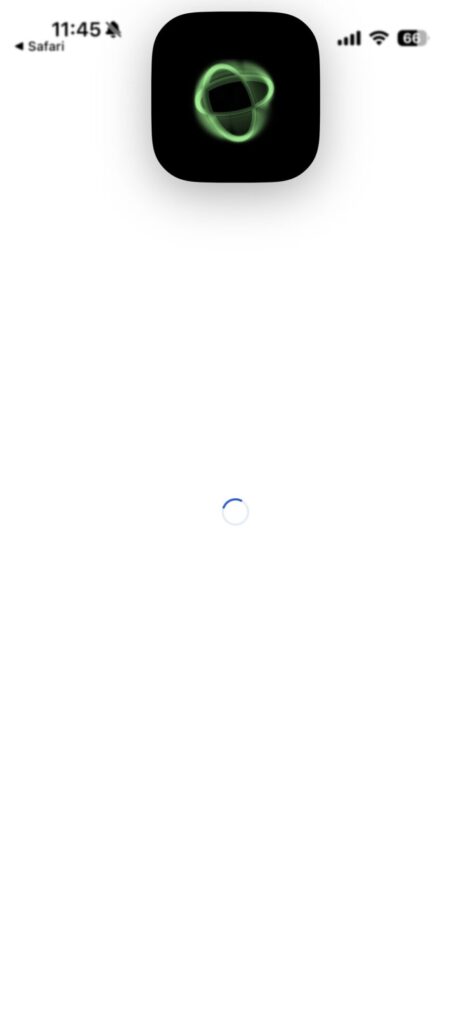

Okta Verifyを使った実際のログイン方法

設定後、keio.jpにログインすると、認証の流れが変わります。

ログイン時の動きと操作方法

「Okta FasPassでサインインする」をタップすると、上のように、Okta アプリが開いて、設定している認証方式(上の場合は生体認証)で、ログインが行われます。

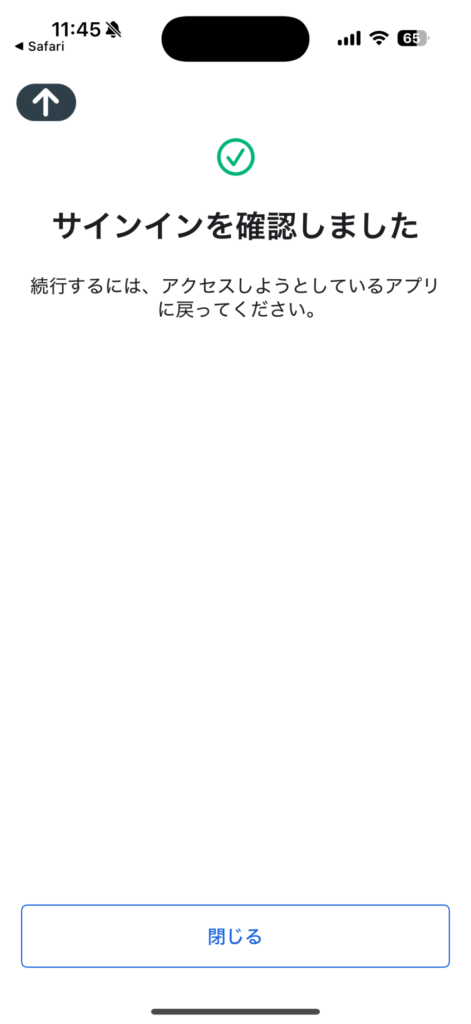

Oktaアプリ上で認証が成功すると、上のように「サインインを確認しました」が表示されるので、画面左上に表示されているアプリに戻るボタンを押して、keio.jpにログインしようとしているサービスに戻りましょう。

Oktaアプリからkeio.jpにログインしようとしているサービスに戻ると、自動でログインがされます。

これでkeio.jpにログインが完了です!

お疲れ様でした。

めんどうな多要素認証を回避する方法

K-LMS最速ログイン&時間割アプリ「KPass」を使う

Okta認証によって、今まで「ユーザー名とパスワードを保存」→「自動入力」していたユーザーの皆さんは、さらにログインが面倒になってしまったのではないでしょうか?

そんな中で、K-LMSへのアクセスを最短動線で行いたい人におすすめなのが、「KPass」アプリです。

KPassは、慶應義塾大学のCanvas(K-LMS)と連携し、

時間割・課題・お知らせ・成績管理までを一元化できる非公式アプリです。

特にMFA必須化後の環境では、以下の点で大きなメリットがあります。

- Okta認証に対応した安全なログイン

- 一度認証すれば、毎回ブラウザでID・パスワード・MFAを入力する必要がない

- アプリを開くだけで、課題・時間割・お知らせを即座に確認可能

公式のWeb版K-LMSでは、

「ブラウザを開く → ログイン → MFA承認 → 目的のページへ移動」

という手順が毎回必要ですが、KPassならその手間を大幅に省けます。

KPassが多要素認証(MFA)時代に向いている理由

KPassは、MFA時代の慶應生の使い勝手を前提に設計されています。

- ログインの手間を最小化

画面を閉じるたびにログアウトされることがなく、日常的な確認がスムーズ。(アプリ - Canvasの情報を自動整理

複雑な講義名や変則的な授業日程も正確に解析し、時間割を自動生成。 - 課題の締切管理が圧倒的に楽

「今日・明日・今週」単位で整理され、提出漏れを防げる。 - Okta認証を用いた安全な連携

大学アカウントで認証し、データは公式API経由で取得。

MFAによって「ログインの安全性」は向上しますが、日常の利便性まで犠牲にする必要はありません。

「安全性」と「速さ」を両立したい方は、KPassを使ってみましょう。

新学期開始時の想定される混乱

4月のガイダンス・初回授業で起こりうる事態

2月のデッドラインを見過ごした学生が、4月に一斉にアクセスしようとすると、大混乱が予想されます。

教室で、いざK-LMSにログインしようとしたらMFA設定画面が現れ、そこで立ち往生。 QRコードをスキャンする作業に手間取り、授業開始に間に合わない。 周りの学生は普通にログインしているのに、自分だけ取り残される焦り。

最近の授業は初回からK-LMSで出席確認や資料配布を行うことが多いため、初日から欠席扱いになるリスクさえあります。

新入生は二重の設定負荷

新入生は、キャンパスWi-Fiの設定とMFAの設定を同時に行わなければなりません。 ガイダンス期間は情報量が多く、ただでさえ混乱しやすい時期。 ITに不慣れな学生にとっては、かなりの負荷になるでしょう。

大学側もこれを見越して、4月のガイダンスでMFA設定の時間を設けるはずですが、それまで待つ必要はありません。 入学前、3月中に設定しておくことを強くおすすめします。

今すぐ行うべき3つのアクション

これまで解説してきた内容を踏まえ、学生が今すぐ取るべき行動をまとめます。

アクション1:1月中にMFA設定を完了させる

1月19日からの「設定推奨期間」を待つ必要はありません。 今すぐ設定できます。

- https://keio.okta.com/enduser/settings にアクセス

- Okta Verifyをメイン認証として設定

- 可能ならタブレット等にも追加登録

アクション2:緊急連絡先をアナログで控える

ロックアウトされると、Web上の問い合わせフォームにすらアクセスできなくなる可能性があります。 以下の電話番号を、スマホのメモアプリではなく、紙の手帳や財布に書いて控えておきましょう。

| キャンパス | 場所 | 平日営業時間 | 電話(内線) |

|---|---|---|---|

| 三田 | 大学院棟 地下1階 | 8:45-16:45 | 03-5427-1636(内線22331) |

| 日吉 | 第7校舎 地下1階 | 8:45-17:15 | 045-566-1000(内線32819) |

| 信濃町 | 3号館北棟 1階 | 9:00-17:00 | 03-5363-3611(内線62657/64861) |

| 矢上 | 14棟 地下1階 | (要確認) | (要確認) |

| SFC | メディアセンター 1階 | 9:15-16:50 | (変動あり) |

まとめ

2026年2月9日から、慶應義塾大学のkeio.jpシステムにおいて多要素認証が完全義務化されます。

設定していない学生は、その日から全ての学習システムにアクセスできなくなります。 春休み中だから安心と思わず、成績確認や履修準備に支障が出ないよう、今すぐ行動してください。

重要ポイントの再確認:

- 強制化は2026年2月9日(月)13:00から

- 1月19日の週から設定推奨期間が始まるが、今すぐ設定可能

- 窓口の電話番号を紙に控えておく

スマートフォンはもはや単なる通信機器ではなく、大学への「デジタルな通行証」です。 紛失や故障に備えた冗長性(バックアップ)を確保することが、学業継続のリスク管理そのものになっています。

この記事で解説した準備を行えば、デジタル変革を円滑に乗り越えられるはずです。 不明点があれば、早めにKICに問い合わせることをおすすめします。

最後までご覧いただき、ありがとうございます。